Diariamente são descobertas novas vulnerabilidades em dispositivos móveis, principalmente no que se refere ao sistema operacional mais utilizado atualmente, o Google Android. São criados vírus, cavalos de Troia e vulnerabilidades extras para coletar informações dos usuários incautos. Tais problemas de segurança ocorrem devido à popularidade da ferramenta, que a cada dia ganha novos adeptos, dos mais variados lugares do globo terrestre (e até mesmo fora dele). Não surpreendentemente, novas formas de proteção dos dispositivos surgem na mesma velocidade em que os problemas são encontrados. Há empresas trabalhando freneticamente na correção de vulnerabilidades nas mais diversas versões do kernel Android, assim como criando novas ferramentas e formas de prevenir potenciais problemas. Mas como ter a certeza de que um aplicativo não é malicioso ou mesmo que não irá realizar tarefas à revelia do usuário? Este é o assunto que vamos abordar neste artigo.

Quem manda aqui?

É sabido que muitos aplicativos efetuam tarefas em nome do usuário. Por exemplo: o aplicativo para mídias sociais do Facebook possui permissão para publicar em nome do usuário, compartilhar qualquer documento presente no dispositivo e até mesmo enviar relatórios de uso do usuário para a equipe de desenvolvimento da ferramenta. É importante salientar que o usuário deve estar atento às permissões que cada aplicativo exige do usuário no momento da instalação. Um programa pode ser considerado suspeito (lembre-se de que suspeito não significa culpado) se:

- Um jogo não deve solicitar permissões para efetuar ligações a partir do telefone.

- Um aplicativo de descoberta de pontos de interesse não deve solicitar permissões para modificar ou alterar conteúdos do cartão de memória do aparelho.

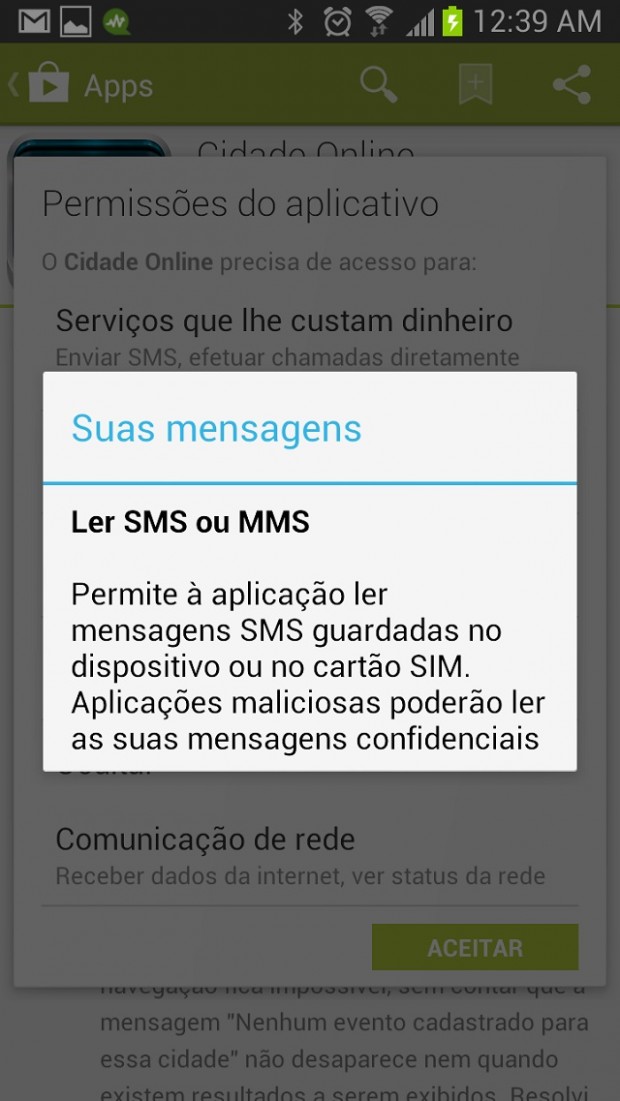

- Um aplicativo de GPS não deve solicitar permissões para ler mensagens de texto do aparelho (figura 1).

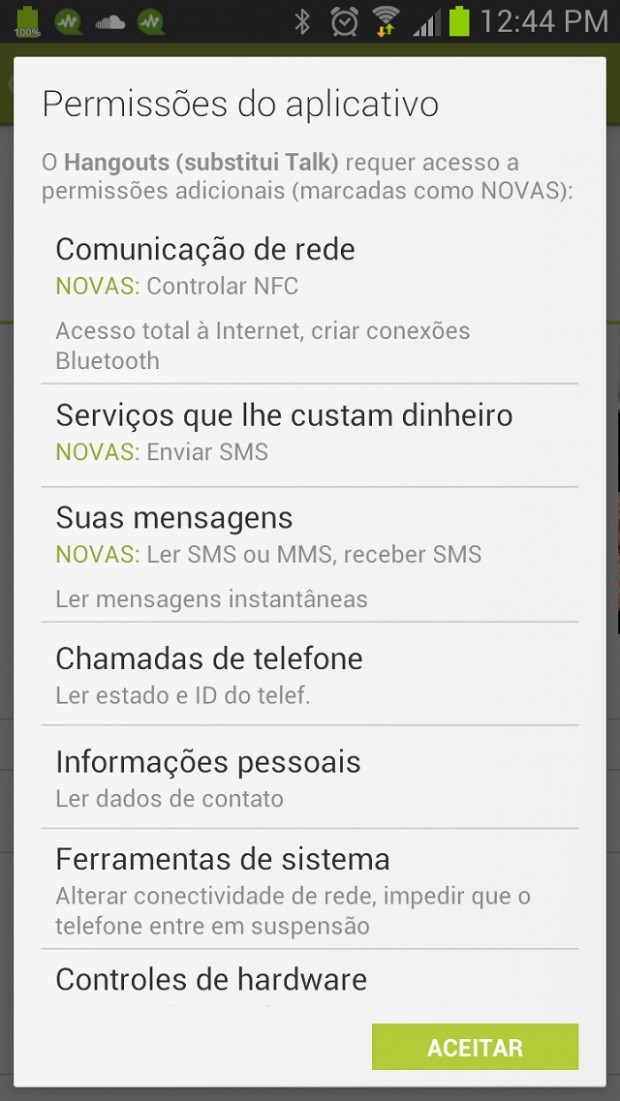

Vale a pena lembrar que outro ponto importante e que precisa ser ressaltado é a confiabilidade do desenvolvedor da ferramenta. Se ela possui um desenvolvedor confiável, é possível aceitar o grupo de permissões (mesmo que estranhas) e prosseguir com a instalação ou mesmo declinar da instalação. Em último caso, é possível ainda entrar em contato com o desenvolvedor da ferramenta e questioná-lo sobre os motivos de determinada permissão. As permissões que um aplicativo ou jogo exigem são exibidas um momento antes do início da instalação (figura 2). Neste momento, é possível aceitar ou cancelar a instalação, caso entenda que o jogo ou aplicativo exige mais permissões do aparelho do que realmente deveria.

Encontre o problema

Muitos usuários culpam o sistema operacional (ou até mesmo o fabricante do aparelho) por um início de mal funcionamento inesperado, como loops de reinicialização, travamentos, congelamentos momentâneos etc. No entanto, tais problemas podem ser obra de um aplicativo que apresenta alguma falha de segurança. O seguinte cenário é válido e deve ser considerado:

- Um determinado aplicativo instalado em um aparelho de celular recebeu uma atualização na semana passada.

- Como o aplicativo não é muito utilizado, somente ontem o usuário proprietário do aparelho executou o aplicativo.

- Após o uso do aplicativo, o usuário voltou à suas atividades normais. No entanto, o aparelho passou a reiniciar sozinho. Sim, a falha está no tal aplicativo que recebeu uma atualização que possuía uma falha de segurança qualquer. Talvez não seja tão simples encontrar o problema caso o usuário seja novato ou inexperiente. De qualquer forma, é importante lembrar que os dispositivos móveis atuais são modernos o suficiente para não começarem a apresentar problemas “do nada”.

Atualizações em dia

O cenário exemplificado anteriormente não quer dizer que o leitor não deve atualizar seus aplicativos, mesmo porque, com as novas políticas de atualização automática do Google Play, será muito difícil manter um aplicativo desatualizado. As atualizações são importantes para evitar potenciais problemas ou mesmo corrigir outros que a equipe de desenvolvimento possa ter encontrado na versão em execução do dispositivo.

Antivírus e proteção extra

Aplicativos antivírus, removedores e bloqueadores de propagandas (conhecidos como ad blockers) também são alternativas viáveis para a proteção de dispositivos Android. Comumente, propagandas em aplicativos podem conter vírus, cavalos de Troia, exploits ou outras ameaças que comprometem o dispositivo.

Backup garantido

Manter uma solução de backup bem configurada, sendo este realizado preferencialmente em uma mídia externa (o que ajudaria no caso de roubo ou danos ao aparelho) é outra boa pedida quando se trata de segurança. Atualmente existem diversos sistemas em nuvem que permitem armazenar dados remotamente, sem a necessidade de um pendrive ou qualquer mídia removível (também sujeita a falhas, roubo ou danos) e de onde é possível recuperar rapidamente os dados em caso de necessidade.

Perdi, e agora?

Já imaginou o que aconteceria se o leitor perdesse seu precioso smartphone ou tablet novinho em folha ou mesmo se o esquecesse em algum lugar? E se fosse roubado? Em qualquer um desses casos, todos os dados presentes no aparelho estariam sujeitos a serem utilizados por qualquer pessoa, até mesmo de formas maliciosas. Para prevenir esse problema, existem no Google Play diversos aplicativos que efetuam buscas georeferenciadas do dispositivo (localizando-o via satélite GPS) para que seja possível encontrá-lo. Alguns desses aplicativos ainda enviam e-mails para um endereço cadastrado previamente contendo valores de latitude e longitude para que seja mais fácil localizar o aparelho em um mapa como o Google Maps. Outros aplicativos vão além e abordam o impensável cenário do caso de não obtermos sucesso em recuperar o aparelho: auxiliar o usuário a apagar os dados, travar o sistema e até mesmo a danificar remotamente o aparelho para que o ladrão não possa utilizá-lo.

Root pra quê?

Se o leitor não é um usuário avançado, não é desenvolvedor de aplicativos nem nada do gênero, não faça o root do aparelho (garantir permissões administrativas no sistema de forma que seja possível alterá-lo completamente). Usuários inexperientes podem danificar o aparelho de forma que seja impossível sua recuperação, ou ainda oferecer gratuitamente as chaves para que um invasor entre pela porta da frente, sequestre dados, informações e danifique o dispositivo.

Conclusão

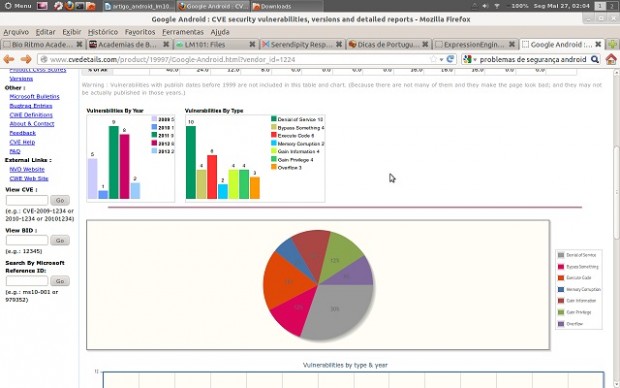

Este artigo aborda apenas alguns dos diversos cenários nos quais seu dispositivo pode estar vulnerável e algumas formas de se prevenir desses problemas. Caso queira ficar por dentro de todas as vulnerabilidades encontradas, seus potenciais riscos e andamento da correção, visite o site da CVE, o maior repositório de vulnerabilidades disponível na Internet (figura 3). Fique sempre atento a qualquer mudança em seu aparelho, mal comportamento após atualizações, remova aplicativos que possam estar comprometendo o sistema e lembre-se de que segurança é sempre a palavra de ordem quando se trata dos seus preciosos dados!