O mais popular thingbot até agora era o Mirai. Porém, ele não é o único alvo baseado em Linux para Internet das coisas (IoT).

Especialistas na empresa de segurança Doctor Web descobriram um novo botnet para dispositivos IoT, tirando proveito do Linux.ProxyM, que é usado por criminosos para envios de spam em massa.

O mais popular thingbot até agora era o Mirai, mas não é o único alvo baseado em Linux para Internet das coisas (IoT).

A primeira análise feita pelos peritos do Linux.ProxyM foi em julho, ele foi usado para criar uma rede de proxy através do SOCKS proxy server em dispositivos infectados que são usados para retransmitir o tráfego malicioso, disfarçando sua fonte real.

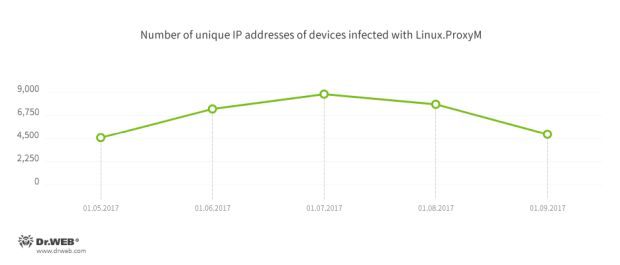

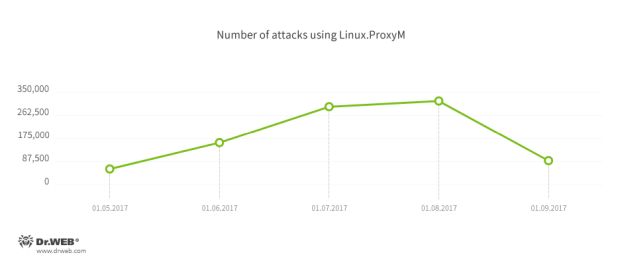

O Trojan tem sido observado desde fevereiro de 2017, mas atingiu o pico no final de maio, como relatado no gráfico abaixo.

De acordo com a Dr. Web, o número de dispositivos infectados com Linux.ProxyM alcançou 10.000 unidades em julho desde a sua descoberta em fevereiro de 2017.

Recentemente, o Trojan Linux.ProxyM foi recentemente atualizado para adicionar mais capacidades de envio de spam para ganhar dinheiro.

“O número de programas maliciosos capazes de infectar dispositivos Linux ‘inteligentes’ está constantemente crescendo. Uma grande parte deles é projetado para montar ataques DDoS e garantir o anonimato online. A pesquisa conduzida pelos especialistas da Doctor Web, revelou que os cibercriminosos estão usando Trojans Linux para correspondências em massa”. Conforme análise da Dr. Web.

O malware é capaz de detectar honeypots, a fim de se esconder de pesquisadores de malware e poder operar em quase qualquer dispositivo Linux, incluindo roteadores, set-top boxes, e outros equipamentos.

Especialistas identificaram duas compilações deste Trojan para dispositivos baseados em arquiteturas x86, MIPS, MIPSEL, PowerPC, ARM, SuperH, Motorola 68000 e SPARC.

Uma vez que o trojan infecta um dispositivo, ele se conecta a um servidor de comando e controle (C&C) e realiza downloads de endereços de dois nós da Internet, uma vez fornecendo uma lista de logins e senhas, o segundo servidor C&C também envia um comando que contém um endereço de servidor SMTP, as credenciais para acessá-lo, uma lista de endereços de e-mail e um modelo de mensagem, que contém publicidade para vários sites de conteúdo adulto.

Abaixo do conteúdo da mensagem de spam típica espalhada pelos dispositivos infectados:

Subject: Kendra asked if you like hipster girls

A new girl is waiting to meet you.

And she is a hottie!

Go here to see if you want to date this hottie

(Copy and paste the link to your browser)

http://whi*******today.com/

check out sexy dating profiles

There are a LOT of hotties waiting to meet you if we are being honest!

O thingbot é muito eficaz. Em média, cada dispositivo infectado pode enviar 400 desses e-mails por dia.

“Um servidor C&C envia um comando para um dispositivo infectado. O comando contém um endereço de servidor SMTP, o login e a senha para acessá-lo, uma lista de endereços de e-mail e um modelo de mensagem próprio. Estes e-mails contêm publicidade para vários sites de conteúdo adulto”. continua a análise.

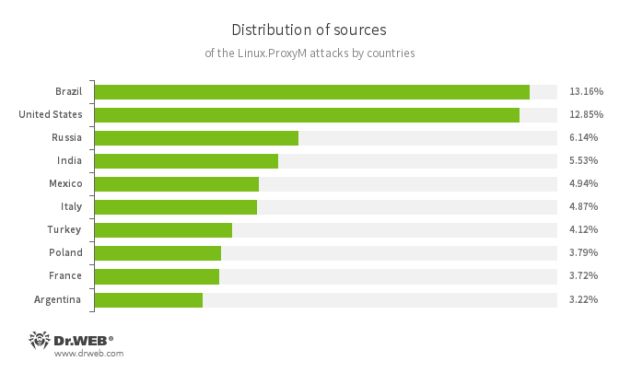

A Doctor Web não possui informações sobre o número total de dispositivos contaminados, os peritos observaram diversos ataques do Linux.ProxyM lançados nos últimos 30 dias, a maioria dos dispositivos infectados estão localizados no Brasil e EUA, seguidos pela Rússia, Índia, México, Itália, Turquia, Polônia, França e Argentina.

“Podemos presumir que a gama de funções implementadas por trojans Linux será expandida no futuro”, concluiu a Dr. Web.

“A Internet das coisas tem sido um ponto focal para cibercriminosos. A ampla distribuição de programas Linux maliciosos capazes de infectar dispositivos que possuem várias arquiteturas de hardware serve como prova disso”.

***

Este artigo foi publicado originalmente em: https://tavernalinux.com/criminosos-est%C3%A3o-usando-botnet-iot-linux-proxym-para-enviar-mensagens-de-spam-8ff4e42ff476