Muitos afirmam que só de usar Linux você já está seguro, e isso não é verdade. O GNU/Linux é um sistema operacional fantástico por vários motivos e um deles é por dar ao usuário a oportunidade dele mesmo se proteger da forma (e do que) quiser. Mas isso não quer dizer que em uma instalação “crua” de um SO Linux o usuário já estará 100% seguro.

Neste artigo iremos abordar algumas dicas para que você proteja sua privacidade ao usar um desktop Linux. Vamos lá?

1. Não se ache seguro somente por estar usando Linux!

É comum ter uma falsa sensação de segurança achando que qualquer outro sistema operacional seja mais vulnerável do que o GNU/Linux. Isso não é verdade, pois existem, sim, muitos riscos e vulnerabilidades em todas as distribuições Linux. Não se engane, mantenha a guarda alta independentemente do seu sistema operacional.

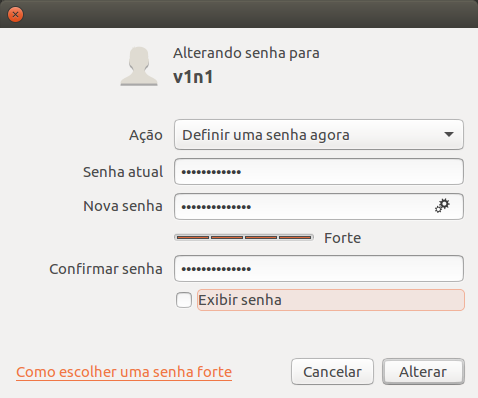

2. Certifique-se de usar uma senha forte para proteger sua conta de usuário

Usar uma senha para proteger seu usuário é imprescindível, mas mesmo assim, certifique-se de usar sempre uma senha forte. Acesse as configurações de contas de usuários da sua distro e altere sua senha para uma senha forte agora mesmo.

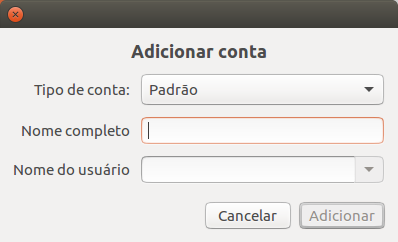

3. Não use uma conta de administrador para atividades diárias

No seu dia-a-dia use uma conta de usuário básica ou padrão. É provável que esse seja o comportamento padrão ao criar uma nova conta, mas vale a pena verificar o status da sua conta. Observe que algumas ações em todo o sistema exigem que você faça logon com a conta de administrador por causa de permissões restritas.

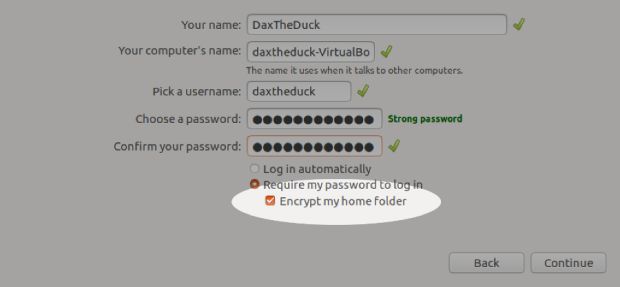

4. Criptografe seus dados

A criptografia de disco completo é ideal, mas também é possível criptografar apenas o diretório inicial, por exemplo, em uma máquina compartilhada. Isso geralmente é feito durante a instalação, e é difícil de fazer depois. Nessa situação, a solução mais fácil é fazer backup de seus dados (sempre é uma boa coisa!) e depois reinstalar o sistema operacional, selecionando opções de criptografia. Se você quiser realmente tentar criptografar um sistema existente, o processo varia de acordo com sua distribuição e configuração de partição de disco.

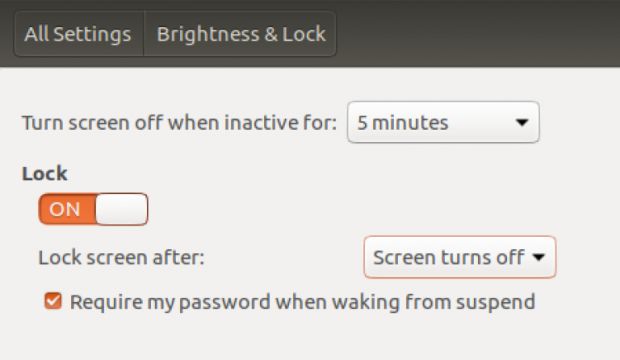

5. Ative o protetor de tela quando estiver ocioso com o bloqueio da tela.

Reduza o tempo para que o bloqueio entre em vigor quando o protetor de tela for iniciado.

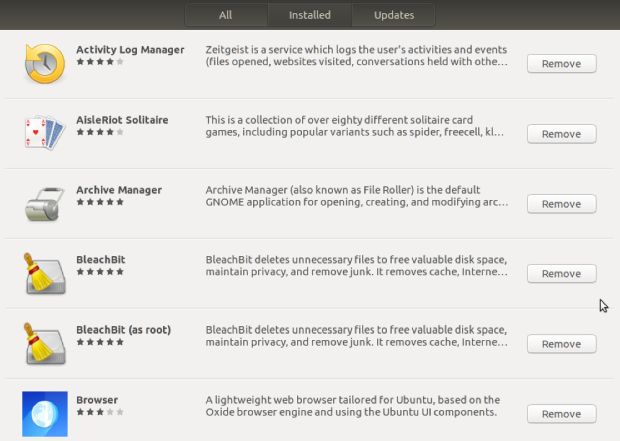

6. Revise seus aplicativos instalados.

É uma boa prática manter o mínimo de aplicativos instalados. Isso não é ideal somente para economizar espaço em disco, mas também reduz sua exposição à vulnerabilidades. Além de analisar a sua lista de aplicativos manualmente, existem ferramentas disponíveis para sua distribuição para facilitar essa tarefa, como o BleachBit.

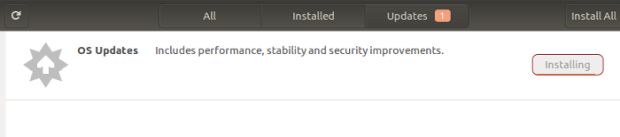

7. Mantenha seu sistema atualizado.

Geralmente é fácil manter o Linux e os aplicativos instalados atualizados. No mínimo, certifique-se de que as atualizações de segurança sejam instaladas automaticamente.

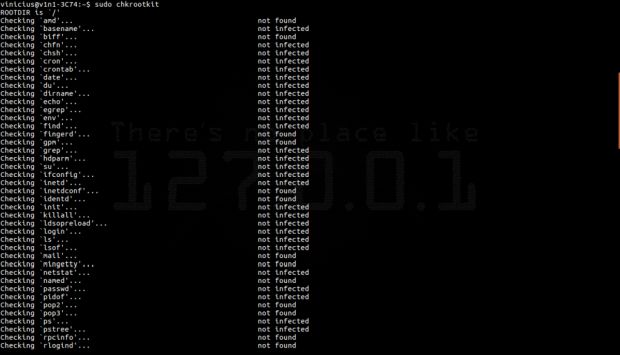

8. Verifique periodicamente os rootkits.

Isso pode ser feito instalando um detector de rootkit, como o chkrootkit (para distribuições Debian-like, execute apt install chkrootkit), que é executado facilmente com o comando sudo chkrootkit.

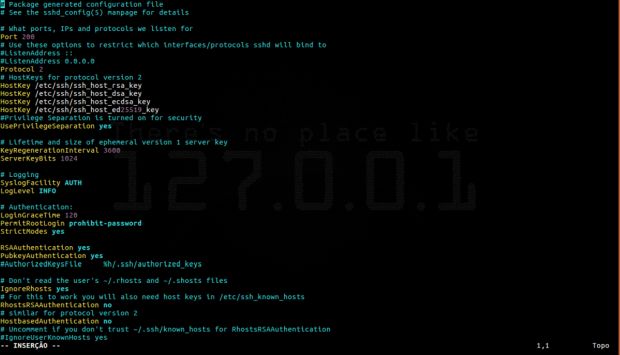

9. Bloqueie as configurações de conexão remota.

Se você usa o SSH para acesso remoto, existem algumas etapas simples para reduzir o risco de ataque. O mais fácil é usar uma porta diferente da porta padrão 22 (e abaixo de 1024). Você também pode evitar fazer login remotamente como root com PermitRootLogin no ou PermitRootLogin prohibit-password no arquivo de configuração SSH. Este artigo tem mais ajustes para proteger o SSH.

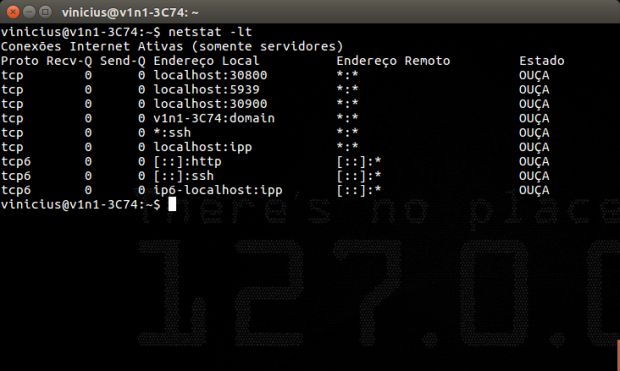

10. Desligue os serviços de rede que você não precisa.

Alguns daemons escutam em portas externas. Desligue esses serviços se não for necessário ou se não os estiver usando. Isso também pode melhorar os tempos de inicialização. Para verificar os serviços de rede, use este comando: netstat -lt.

11. Use um firewall na sua máquina

Seu sistema operacional precisa ter um firewall implementado, como o iptables, por exemplo (saiba mais sobre o iptables aqui). Se você não domina a linha de comando ou não se sente apto pra configurar um firewall IPTables, use um firewall com interface gráfica como o Gufw.

12. Restringir acesso privilegiado com SELinux ou AppArmor

Estas ferramentas podem estar instalados no seu sistema por padrão, mas se não estiverem, vale a pena adicionar e configurá-los. Ambos permitem que os usuários definam regras que limitam o modo como os aplicativos podem ser executados ou afetar outros processos e arquivos. O benefício é que, no caso de um ataque, o dano ao seu sistema é limitado. Você pode ler mais aqui sobre como usar o SELinux e o AppArmor.

Parabéns! Você deu um grande passo para aumentar a privacidade e proteger os dados em seu sistema Linux.