Olá!

Hoje vou descrever o Top 10 do OWASP nas suas versões Mobile 2014 e Web 2013. O projeto OWASP Top Ten tem por objetivo educar desenvolvedores, projetistas, arquitetos, gestores e organizações sobre as consequências das mais importantes vulnerabilidades de segurança de aplicações mobile. Caso esteja curioso, pode ver esse artigo, no qual explico o que é o projeto OWASP e falo um pouco sobre as principais vulnerabilidades.

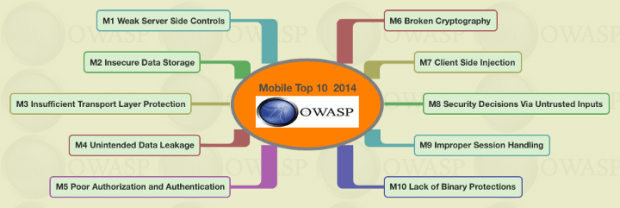

OWASP Mobile Top Ten 2014

Controles fracos no lado do servidor

Abrange quase tudo que uma aplicação móvel pode fazer mal que não tem lugar no telefone, como:

- Corrida para lançar no mercado;

- Falta de conhecimento de segurança por causa das novas linguagens;

- Fácil acesso a estruturas que não priorizam a segurança;

- Orçamentos de segurança mais baixos para aplicações móveis;

- Acreditar que o sistema operacional móvel assume total responsabilidade pela segurança;

- Falta de configuração hardening nos servidores da aplicação mobile.

Armazenamento de dados Inseguro

Armazenar dados sensíveis no dispositivo ou em lugares que não possuam proteção apropriada:

- Bancos de dados SQLite;

- Arquivos de registro;

- Arquivos plist;

- XML Armazena dados ou arquivos de manifesto;

- Armazenamento de dados binários;

- Cookie;

- Cartão SD;

- Nuvem sincronizada.

Insuficiência de proteção na camada de transporte

Falta de proteção no tráfego de rede entre cliente-servidor.

Vazamento não intencional de dados

Ocorre quando um desenvolvedor coloca inadvertidamente informações sensíveis ou dados em um local no dispositivo móvel que é facilmente acessível por outros aplicativos.

Autorização e autenticação pobres

Em aplicações móveis, não é comum os usuários estarem online em todos os momentos durante a sua sessão. Conexões de internet móvel são muito menos confiáveis do que conexões de banda larga tradicionais. Sendo assim, aplicações móveis podem ter requisitos que exijam autenticação e autorização offline. Este requisito offline pode ter profundas implicações. Por isso, os desenvolvedores devem considerar várias coisas ao implementar a autenticação e autorização móvel.

As falhas de autenticação podem expor falhas de autorização subjacentes. Quando os controles de autenticação falharem, a solução é incapaz de verificar a identidade do usuário. Esta identidade está ligada a uma função de usuário e permissões associadas. Se um atacante é capaz de executar anonimamente uma funcionalidade sensível, ele destaca que o código subjacente não está verificando as permissões do utilizador que emite o pedido para a ação. Assim, a execução anônima de código destaca falhas em ambos os controles, de autenticação e autorização.

Quebra de criptografia

Ocorre quando um adversário retorna com sucesso o código criptografado ou dados sensíveis à sua forma não criptografada original, devido a algoritmos de criptografia fracos ou falhas no processo de criptografia.

Injeção no lado cliente

Execução de código malicioso no dispositivo móvel por meio do aplicativo móvel do lado do cliente:

- SQL

- Binário

Decisões de segurança via entradas desconfiáveis

Os desenvolvedores geralmente usam campos ocultos e valores ou qualquer funcionalidade escondida para distinguir os usuários de nível mais alto dos usuários de nível mais baixo. Um atacante pode interceptar as chamadas e contrabalancear com tais parâmetros sensíveis.

Gerenciamento impróprio de sessão

Ocorre quando o token de sessão é involuntariamente compartilhado com o adversário durante uma transação subsequente entre a aplicação móvel e os servidores back-end.

Falta de proteção do binário

Falta de proteção do binário, resulta em um aplicativo móvel que pode ser analisado, feito engenharia reversa e modificado por um adversário de forma rápida. No entanto, um aplicativo com proteção do binário ainda pode ter sua proteção revertida por um adversário dedicado e, portanto, a proteção do binário não é uma solução de segurança perfeita. No final do dia, a proteção só retarda uma revisão de segurança.

E é isso! Ficou alguma dúvida ou tem algo a acrescentar? Aproveite os campos abaixo.

***

Artigo publicado originalmente em: http://www.concretesolutions.com.br/2017/01/23/vulnerabilidades-web-mobile-owasp/