Há alguns meses, anunciei que em breve seria possível acessar recursos em um VPC a partir das suas funções do AWS Lambda. Estou feliz em anunciar que esse recurso, muito desejado, já está disponível e que você já pode começar a usá-lo!

Suas funções lambda agora podem acessar data warehouses do Amazon Redshift, clusters do Amazon ElastiCache, instâncias do Amazon Relational Database Service (RDS) e terminais de serviços que são acessíveis apenas de dentro de um determinado VPC. Para fazer isso, basta selecionar um dos seus VPCs e identificar as sub-redes relevantes e os grupos de segurança. O Lambda usa essas informações para criar Elastic Network Interfaces (ENIs) e endereços de IP privados (retirados da sub-rede ou sub-redes que você especificou) para que a sua função do Lambda tenha acesso a recursos no VPC.

Acessando recursos em um VPC

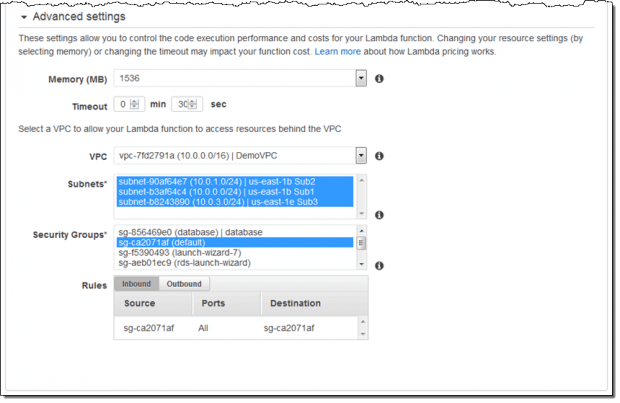

Você pode configurá-lo quando cria uma nova função. Você também pode atualizar uma função existente para que ela tenha acesso pelo VPC. Você pode configurar essa funcionalidade a partir do Console do Lambda ou a partir da CLI. Veja como você pode configurá-lo a partir do console:

Isso é tudo que você precisa fazer! Não deixe de ler Configuring a Lambda Function to Access Resources in an Amazon VPC na documentação do Lambda se você tiver alguma dúvida.

Coisas para saber

Aqui estão algumas coisas que você deve saber sobre esse novo recurso:

Recursos ENI & Endereço de IP – Uma vez que o Lambda escala automaticamente com base no número de eventos que precisa para processar, o VPC deve ter um fornecimento adequado de endereços IP livres nas sub-redes designadas.

Acesso à Internet – Assim que você habilitar essa funcionalidade para uma determinada função, a função não terá acesso à Internet por padrão. Se a sua função exige esse tipo de acesso, será necessário configurar um NAT Gateway gerenciado no seu VPC (veja Novidade – Gateway NAT (Network Address Translation) Gerenciado para AWS para mais informações) ou executar o seu próprio NAT (ver Instâncias NAT).

Grupos de segurança – Os grupos de segurança que você escolher para a função irão controlar o acesso da função aos recursos nas sub-redes e na Internet.

S3 Endpoints – Você também pode usar esse recurso para acessar terminais S3 dentro de um VPC (consultar Novo – VPC Endpoint para Amazon S3 para saber mais).