Este documento é a primeira de duas partes sobre Arquitetura Híbrida. Aqui iremos abordar como você pode estender sua rede para a nuvem e como autenticar seus usuários atuais nos serviços da AWS. Na segunda parte, vamos destacar os serviços da AWS que podem dar maior agilidade e escalabilidade para suas novas aplicações e serviços, e até mesmo ajudar nos já existentes ainda que estejam somente dentro da sua empresa ou datacenter.

Nesta parte, os seguintes assuntos serão abordados:

Principais motivações de usar uma arquitetura híbrida

- Redução de custo e agilidade;

- Alta disponibilidade e segurança;

- Backup e recuperação de desastres;

- Isolamento de ambientes: desenvolvimento e homologação;

- Processamento de dados e Big Data.

Tipos de arquitetura híbrida

- Pública;

- Privada.

Opções de autenticação e federação dos seus usuários na AWS

- AWS Directory Service;

- AWS Identity and Access Management (IAM).

Principais motivações de usar uma arquitetura híbrida

Redução de custo e agilidade

Na AWS, você paga somente pelo que utiliza – em outras palavras, iniciar diversas máquinas virtuais em questão de minutos e pagar somente pelas horas que elas estiverem executando. Para as empresas, isso remove a necessidade de fazer contratos de longo prazo e engessados de aquisição de servidores e equipamentos de infraestrutura.

Além disso, isso permite aumentar ou diminuir a capacidade de sua infraestrutura na AWS de acordo com suas demandas e de maneira automática, não havendo mais necessidade de sobre dimensionar máquinas baseadas em picos de uso.

Alta disponibilidade e segurança

Usando as regiões e diferentes Zonas de Disponibilidade (AZs) que a AWS oferece, é possível arquitetar suas aplicações e serviços de maneira global, altamente disponíveis, tolerante a falhas e seguros.

A AWS possui diversas regiões no mundo com pelo menos duas AZs em cada uma, que é o equivalente a no mínimo dois datacenters separados fisicamente dentro de uma região metropolitana. As distâncias entre os datacenters da mesma região foram desenhadas para prover resiliência contra desastres naturais, mas que ao mesmo tempo não afetem a latência. As AZs são conectadas por fibras privadas da AWS com latência equivalente a lan, desenhado para entregar <1ms de latência. Nossos serviços rodam em cima dessa estrutura e, devido a isso, oferecem diversas facilidades aos nossos clientes, como tolerância a falhas automáticas, replicação dos dados entre equipamentos da mesma AZ e também entre as AZs.

As AZs possuem diversas certificações de segurança, como SOC, PCI DSS, ISO 7001, entre várias outras, auditadas regularmente por empresas terceiras. Para mais detalhes sobre processos e segurança de nossos datacenters, por favor, acesse nosso whitepaper de segurança. Além disso, a AWS oferece diversos controles de segurança da sua infraestrutura que irá rodar na nuvem em diferentes níveis: controle de acesso a usuários, restrições de rede, firewall e chaves de segurança. Mais à frente, vamos entrar em maiores detalhes sobre esses serviços.

Backup e recuperação de desastres

Vários dos principais softwares de backup do mercado já possuem integração com nossos serviços de armazenamento. Isso tem descomplicado bastante a maneira como nossos clientes gerenciam backups, pois não há mais a necessidade de ficar administrando, por exemplo, grande quantidade de fitas LTO e, em vários casos, reduzir custos de armazenamento. Além disso, utilizando alguns de nossos serviços, é possível recuperar esses backups na nuvem da AWS e subir toda (ou uma parte) da sua infraestrutura para recuperação de desastres.

Ambiente de desenvolvimento e homologação

Outra motivação é mover o ambiente de desenvolvimento e homologação para a AWS. Um dos grandes facilitadores para tal escolha é que na AWS você pode criar seu ambiente em questão de minutos, operá-lo pelo tempo necessário (e pagar somente pela utilização) e, por fim, destruir esse ambiente com a mesma facilidade. Muitos clientes criam um ciclo de vida de seus ambientes. Por exemplo: criar um ambiente que funcione em horário comercial e que depois seja desligado fora desse horário. Toda essa agilidade e facilidade permitem que os clientes da AWS gastem menos e inovem muito mais rápido.

Processamento de dados e Big Data

Manter estruturas de data warehouse e cluster de máquinas com grande quantidade de processamento é caro e tem um custo operacional pesado. Além disso, em muitas situações, esses equipamentos não precisariam ficar ligados o tempo inteiro. Nesse cenário, diversos clientes preferem rodar suas soluções de Big Data na AWS, onde subir um cluster de Hadoop ou um data warehouse leva questões de minutos e depois da sua utilização podem ser desligados.

Tipos de arquitetura híbrida

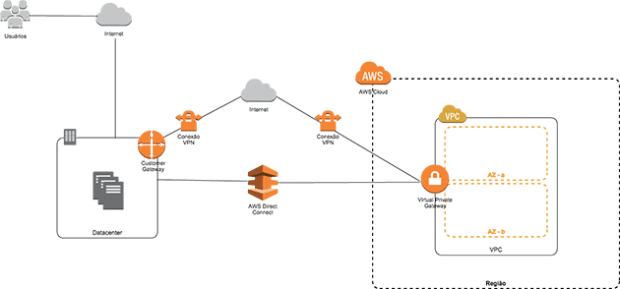

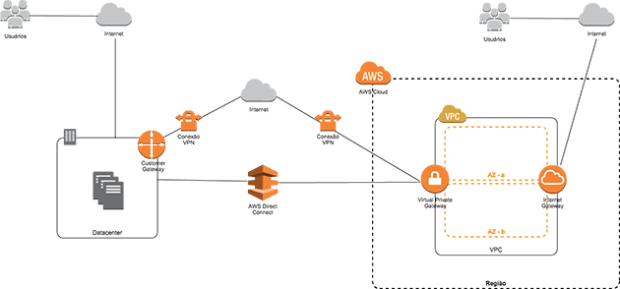

Existem dois tipos de arquitetura que servirão como base: privada e pública. Na arquitetura híbrida privada, a sua infraestrutura na AWS não terá qualquer acesso à Internet, sendo somente acessível por uma conexão privada entre seu datacenter e a AWS. Já a pública, além de ter essa conexão privada com seu datacenter, também terá serviços ou aplicações que precisarão ser acessíveis pela Internet, caso necessário. Nesse caso, a conexão entre Internet e AWS é direta. As arquiteturas abaixo explicam ambos os cenários.

Arquitetura híbrida privada

Nessa arquitetura, é possível observar que o acesso à Internet é feito via seu datacenter e que, do lado da AWS, quaisquer acessos têm que ser feitos via VPN e/ou uma conexão física privada chamada de Direct Connect.

Os serviços da AWS utilizados para implementar essa arquitetura são:

Virtual Private Cloud (VPC): a VPC é o serviço que te permite isolar seus recursos da AWS, criar sua topologia de rede, tabelas de roteamento, subnets e ACLs de rede. Quando, por exemplo, uma instância EC2 (máquina virtual na nuvem da AWS) é lançada, ela nasce dentro da VPC com as configurações de rede especificadas pela VPC, similar ao que pode ser realizado em um datacenter tradicional. Para essa arquitetura, utilize o wizard de VPC with Private Subnet Only and Hardware VPN Access.

Virtual Private Gateway: o Virtual Private Gateway é a saída da sua VPC para conexões de VPN gerenciadas e Direct Connect. Para VPN, o serviço oferece dois túneis IPSec a serem fechados de maneira ativo-ativo e o roteamento pode ser por rotas estáticas ou BGP.

Você também pode fechar sua VPN com EC2, em vez do Virtual Private Gateway, utilizando alguma ferramenta que você já tenha costume, seja ela open source, como OpenSwan, StrongSwan, OpenVPN, ou ferramentas de mercado, como Cisco, Checkpoint, entre outras. Confira no marketplace da AWS as soluções de VPN prontas para rodar em sua VPC. Nesse caso, você deverá fazer sua própria implementação de alta disponibilidade dos túneis da VPN.

Customer Gateway: o Customer Gateway é a representação do dispositivo físico ou software que será utilizado por você, no seu datacenter ou empresa, para fechar os túneis IPSec com o Virtual Private Gateway. Utilize este resumo para ajudá-lo a como configurar o Customer Gateway;

Direct Connect: o Direct Connect é uma conexão física, privada, dedicada entre seu datacenter ou empresa e a AWS. Em arquiteturas híbridas, onde o fluxo de dados entre uma empresa ou datacenter e a AWS é muito grande, recomenda-se utilizar o Direct Connect para aumentar a taxa de transferência (throughput), melhorar a latência e a consistência da conexão em comparação à Internet. Essa conexão é baseada em VLANs 802.1q, que pode ser particionada em múltiplas interfaces virtuais. Para mais informações de como obter o serviço, veja a nossa documentação oficial. Para a redundância e alta disponibilidade do Direct Connect, é possível conectar dois links diferentes, oriundos de pontos de presença (POPs) diferentes no mesmo Virtual Private Gateway, ou criar uma conexão VPN no Virtual Private Gateway. Em ambos os casos, se houver uma falha em algum dos meios de comunicação (Direct Connect ou VPN), o Virtual Private Gateway automaticamente faz o failover. No seu lado, você deve estar configurado para alguma eventual falha também.

Outras opções de conectividade se aplicam, como vários roteadores com várias VPNs, ou várias localidades com VPN. Para todas as opções de conectividade com a AWS, por favor, veja o whitepaper de Amazon VPC Connectivity Options.

Arquitetura híbrida pública

Repare que nesta arquitetura a sua infraestrutura na AWS terá acesso direto à Internet por meio do Internet Gateway da VPC.

Além dos serviços e componentes da arquitetura privada, os seguintes devem ser adicionados para implementar essa arquitetura pública:

Internet Gateway: o Internet Gateway é um componente da VPC altamente escalável e redundante que provê comunicação entre sua VPC e a Internet. Para a implantação desta arquitetura, utilize o wizard VPC with Public and Private Subnets.

Opções de autenticação e federação do seus usuários na AWS

Directory Service

O AWS Directory Service é um serviço gerenciado pela AWS que permite conectar seu Microsoft Active Directory existente à AWS ou configurar um novo diretório autônomo na nuvem AWS, podendo assim integrá-lo de maneira fácil com os demais serviços da AWS. O serviço oferece três opções, AD Connector, Simple AD e Microsoft AD.

Simple AD é um diretório autônomo baseado em Samba 4 compatível com Active Directory, que simplifica a implementação e o gerenciamento de cargas de trabalho Linux e Microsoft Windows na nuvem AWS. Ele é compatível com recursos comumente utilizados, como contas de usuários, associações de grupo, ingresso em domínios de instâncias do Amazon EC2 executando Linux e Microsoft Windows, login único (SSO) baseado em Kerberos e políticas de grupo.

As contas de usuários em um Simple AD também podem ser utilizadas para acessar aplicações da AWS, como Amazon WorkSpaces, Amazon WorkDocs ou Amazon WorkMail, bem como gerenciar recursos da AWS por meio de acesso ao Console de Gerenciamento da AWS baseado em função do AWS Identity and Access Management (IAM). O Simple AD também fornece por padrão snapshots automatizados diários para possibilitar a restauração point-in-time.Veja como migrar para o Simple AD em simples passos.

Na maioria dos casos, o Simple AD é a opção menos custosa e a melhor escolha caso você tenha um cenário com menos de 5.000 usuários, e também não precisa opções mais avançadas do Microsoft Active Directory, como estabelecer uma relação de confiança entre o Simple AD e um domínio do Active Directory, MFA, schema extensions, comunicação entre LDAPs, PowerShell AD cmdlets e a transferência de FSMO.

AD Connector possibilita conectar facilmente seu Microsoft Active Directory à nuvem AWS, sem exigir tecnologias complexas de sincronização de diretórios ou envolver o custo e a complexidade da hospedagem de uma infraestrutura de federação de Microsoft Active Directory. Após a configuração, seus usuários finais e administradores de TI podem usar suas credenciais corporativas atuais para fazer login em aplicações da AWS, como Amazon Workspaces, Amazon WorkDocs ou Amazon WorkMail, bem como gerenciar recursos da AWS (por exemplo, instâncias Amazon EC2 ou buckets do Amazon S3) por meio do acesso baseado no AWS Identity and Access Management (IAM) ao Console de Gerenciamento da AWS.

O AD Connector é a melhor escolha quando você precisa utilizar o seu diretório já existente em sua empresa ou datacenter com os serviços da AWS.

Microsoft AD é um Microsoft Active Directory (Enterprise Edition) gerenciado na nuvem da AWS. Ele provê muitas das funcionalidades oferecidas pelo Microsoft Active Directory mais a integração com as aplicações na AWS.

Utilize essa opção caso você tenha mais que 5.000 usuários e necessita de uma relação de confiança entre um Active Directory hospedado na AWS e o seu já existente.

Identity and Access Management (IAM)

O Identity and Access Management (IAM) te ajuda a controlar quem pode acessar os recursos da AWS (autenticação) e quais recursos eles podem utilizar (autorização). O serviço te possibilita criar Usuários e Grupos com permissões granulares e outros tipos de acesso, como permissões temporárias e Roles, que permite o acesso aos recursos da AWS sem a necessidade explicita de credenciais. Por exemplo, uma instância EC2 pode assumir uma Role que dá acesso de gravação à um bucket do S3.

Em um cenário de arquitetura híbrida, um dos principais recursos do IAM é a federação (Identity Federation), que te permite dar um acesso temporário a usuários que já possuem uma senha em outro lugar à sua conta da AWS. Por exemplo, integrar um OpenLDAP Directory e Shibboleth com a AWS. Para aumentar ainda mais a segurança desses acessos, no IAM, é possível habilitar um Multi Factor Authentication (MFA) para adicionar uma camada extra de autenticação. Também é possível criar políticas de senha (nível de complexidade, data de expiração), mantendo o mesmo padrão que muitas empresas já fazem dentro da sua própria rede.

Conclusão

Este documento mostra como criar uma fundação ou base para que seu datacenter ou empresa se comunique de maneira totalmente integrada com a AWS, tanto na parte de conectividade de rede quanto nas permissões e acessos que seus usuários necessitam, mantendo as mesmas regras de negócio que você já possui em sua rede. Uma vez que essa fundação esteja funcionando, você estará pronto para o próximo passo, que é integrar suas aplicação e serviços aos recursos da AWS. Essa parte será coberta em um próximo documento.

***

Artigo escrito por Rubens Devito Filho, em colaboração com Thiago Paulino.

Este artigo faz parte do AWSHUB, rede de profissionais AWS gerenciado pelo iMasters.