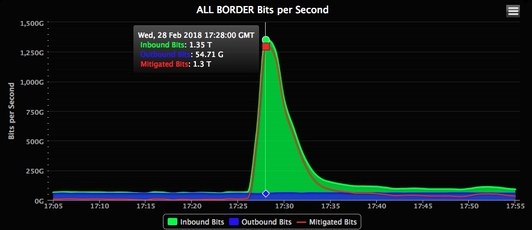

Nesta quarta-feira, por volta das 17h15, 1.35 terabytes por segundo de tráfego atingiu – de uma vez só – a plataforma de desenvolvimento Github. Foi o maior ataque DDoS (ataque distribuído de negação de serviço, em inglês) registrado até hoje. O método utilizado é bastante popular e vem crescendo ultimamente, ele não requer o uso de botnet.

O ataque foi identificado quando a plataforma começou a enfrentar interrupções intermitentes enquanto um sistema digital acessava a situação. Dentro de 10 minutos foi emitido automaticamente um pedido de ajuda do serviço de migração DDoS, Akamai Prolexic.

A Prolexic assumiu como um intermediário, encaminhando todo o tráfego que entrava e saía do Github, e enviou os dados pelo centro de limpeza para eliminar e bloquear pacotes maliciosos. Após oito minutos, os atacantes cederam e o ataque foi cancelado.

O ataque DDoS que atingiu a empresa de infraestrutura da internet, Dyn, no final de 2016, é o único que chega perto em volume de dados. A barragem atingiu um pico em 1.2 Tbps e causou problemas de conectividade nos Estados Unidos enquanto a Dyn tentava recuperar o controle da situação.

Em entrevista para a revista Wired, o vice presidente de segurança web da Akamai, Josh Shaul comentou sobre a preparação da Akamai para combater possíveis ataques.

“Nós moldamos nossa capacidade com base em cinco vezes o maior ataque que a internet já viu”, afirmou Shaul, horas depois do fim do ataque ao Github. “Com isso, eu estaria certo de que nós poderíamos lidar com 1.3 Tbps, porém, nós nunca recebemos um terabyte e meio vindo de uma vez só. Ter confiança é uma coisa, outra coisa é ver acontecer do jeito que você espera”, completou o vice presidente de segurança.

A Akamai se defendeu do ataque de diversas maneiras. Além da infraestrutura de defesa geral DDoS da Prolexic, a empresa ainda implantou recentemente atenuações específicas para um tipo de ataque DDoS decorrente dos chamados servidores memcached.

Esses sistemas de caches de bancos de dados trabalham para acelerar conexões e websites, mas eles não são feitos para serem expostos na internet pública; qualquer um pode consultar os dados, e os dados irão responder. Cerca de 100,000 servidores memcached são propriedade de instituições e negócios, e atualmente permanecem expostos online, sem proteção de autenticação, o que significa que um ataque pode dar acesso aos servidores e enviar um pacote de comando especial, no qual o servidor irá responder em uma escala muito maior.

Diferentemente dos ataques botnet normais usados em grandes esforços DDoS – como aquele contra a Dyn e a telefonia Francesa, OVH -, ataques DDoS memcached não requerem um botnet impulsionado por um malware. Os atacantes simplesmente burlam o endereço IP das vítimas, enviam pequenas queries para multiplicar os servidores memcached – cerca 10 segundos por servidor – que são projetados para elicitar uma resposta muito maior. Os sistemas memcached, por sua vez, retornam 50 vezes os dados das requisições de volta para a vítima.

Conhecido como um ataque de amplificação, esse tipo de DDoS já mostrou as caras anteriormente. Mas como o serviço de internet e os provedores de infraestrutura viram ataques DDoS crescerem nas últimas semanas, eles agiram rapidamente, implementando defesas para bloquear o tráfego vindo de servidores memcached.

Grandes ataques DDoS, assim como esses, são motivos de preocupação para operadores de network”, afirma Roland Dobbins, engenheiro chefe da segurança de network da Arbor Networks, que tem rastreado a tendência de ataques memcached. “O volume completo deles pode ter um impacto negativo na habilidade de networks lidarem com o tráfego de internet de clientes.”

A comunidade de infraestrutura também deu início a tentativas de endereçar problemas subjacentes, pedindo aos donos de servidores memcached expostos para tirá-los da internet, mantendo-os salvos atrás de firewalls. Grupos como a Prolexic que atuam na defesa contra ataques DDoS ativos, já adicionaram ou estão lutando para adicionar filtros que imediatamente começam a bloquear quaisquer pacotes de tráfego memcached com perfis maliciosos.

“Nós iremos filtrar esse comando de forma que ninguém possa lançar um ataque”, disse Dale Drew, chefe de estratégia de segurança no serviço de provedor à internet, CenturyLink. As empresas precisam trabalhar rapidamente para estabelecer essas defesas. “Nós vimos cerca de 300 scanners individuais que estão procurando por caixas memcached, então são cerca de 300 caras maus tentando expor servidores”, completa Drew.

Atualizações

O serviço de hospedagens Bitbucket disponibilizou em seu site oficial, métricas e atualizações de status em tempo real de serviços baseados em HTTP. Para conferir, basta acessar o link https://status.bitbucket.org/.

Até o momento do fechamento desta matéria, o único serviço da plataforma que ainda não voltou à operação normal é o Atlassian (cadastro de conta e login).

***