Um pesquisador chinês da Infosec descobriu recentemente um novo ataque de phishing que é muito difícil de detectar e pode ser usado para enganar os usuários mais cuidadosos na Internet. Ele alertou que os hackers podem utilizar uma vulnerabilidade conhecida nos navegadores Chrome e Firefox para exibir seus falsos nomes de domínio como sites de serviços legítimos, como Apple, Google ou Amazon, para roubar credenciais de login ou financeiras e outras informações confidenciais de usuários.

Phishing é uma técnica que cibercriminosos usam para enganar você a revelar informações pessoais, como senhas ou cartão de crédito, CPF e número de contas bancárias. Eles fazem isso enviando e-mails com links maliciosos ou direcionando você a websites falsos. Mensagens de phishing parecem ser enviadas por organizações legítimas, como Apple, Google, Amazon, uma agência do governo ou seu banco, mas elas são falsas. Através de e-mails, por exemplo, essas mensagens podem vir disfarçadas de atualizações, validação ou confirmação de informações da sua conta, sempre dizendo que houve algum problema. Caso clique nos links, você pode ser redirecionado a um site falso e induzido a conceder informações sobre a sua conta, o que pode resultar em roubos de identidade.

Neste link, você pode verificar se o Chrome ou o Firefox têm a falha. Se o seu navegador estiver exibindo “apple.com” na barra de endereços protegida com SSL e o conteúdo da página estiver vindo de outro servidor, ele está vulnerável ao ataque “ataques de homógrafos“.

Esse tipo de ataque é conhecido desde 2001, mas os navegadores lutam para evitar todas as formas para usá-lo. É um tipo de ataque spoofing, no qual um endereço de site parece legítimo, mas não é. Em resumo: um caractere ou conjunto de caracteres são substituídos intencionalmente por caracteres especiais do tipo Unicode.

[awprm urls=https://imasters.com.br/noticia/pesquisadores-de-seguranca-anunciam-primeiro-ataque-pratico-de-colisao-sha-1/,https://imasters.com.br/noticia/ciberespionagem-encabeca-lista-de-maiores-preocupacoes-de-seguranca/]

Muitos caracteres Unicode, que representam alfabetos como o grego, o cirílico e o armênio em nomes de domínio internacionalizados, parecem o mesmo que letras latinas para o olho casual, mas são tratados de forma diferente por computadores com o endereço web completamente diferente. Essa representação é conhecida como Punycode.

Do ponto de vista da segurança, domínios IDNs podem ser problemáticos porque muitos caracteres Unicode são difíceis de distinguir dos caracteres ASCII comuns. Por isso, no exemplo anterior, é possível registrar domínios como “xn--pple-43d.com”, que é equivalente a “аpple.com”. Pode não ser óbvio à primeira vista, mas “аpple.com” usa o cirílico “а” (U + 0430) em vez do ASCII “a” (U + 0041). Isso é conhecido como “ataques de homógrafos”.

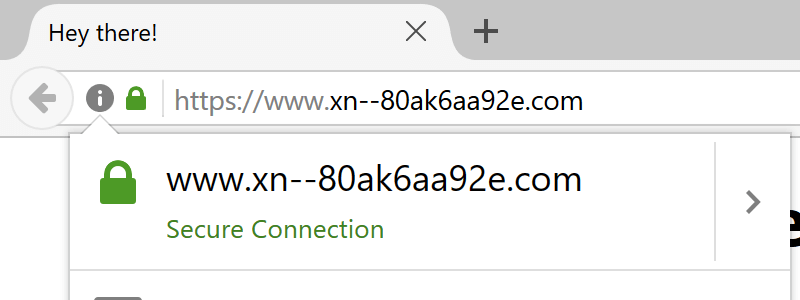

Os navegadores modernos possuem mecanismos para limitar os “ataques de homógrafos” de IDNs. Contudo, o mecanismo de proteção de homógrafos do Chrome (e do Firefox), infelizmente, falham se todos os caracteres forem substituídos por um caractere semelhante de uma única língua estrangeira. O domínio “аррӏе.com”, registrado como “xn--80ak6aa92e.com”, ignora o filtro usando apenas caracteres cirílicos.

Você pôde verificar isso na prova de conceito usando o Chrome ou o Firefox. Então, é quase impossível identificar o site como fraudulento sem inspecionar cuidadosamente a URL do site ou o certificado SSL

Esse bug foi comunicado pelo pesquisador chinês ao Chrome e Firefox no dia 20 de janeiro de 2017 e foi corrigido no branch do Chrome 59 (atualmente na versão Canary) em 24 de março. A equipe do Chrome decidiu incluir a correção no Chrome 58, que deve estar disponível por volta de 25 de abril, próximo, mas o problema ainda não foi resolvido no Firefox.

Segundo o site Linux Descomplicado, os usuários do Firefox podem diminuir sua exposição a esse bug indo nas configurações do navegador:

- Digite about:config na barra de endereços e pressione ENTER.

- Digite Punycode na barra de pesquisa.

- As configurações do navegador mostrarão o parâmetro intitulado: network.IDN_show_punycode; clique duas vezes ou clique com o botão direito do mouse e selecione para alterar o valor de false para true;

Isso forçará o Firefox a sempre exibir domínios IDN em seu formulário Punycode, tornando possível identificar domínios maliciosos:

Infelizmente, não há configuração semelhante disponível no Chrome para desativar manualmente as conversões de URL Punycode. Assim, os usuários do Chrome precisam esperar pelas próximas semanas para receber o patch de segurança na versão Stable 58 (previsto 25 de abril de 2017).