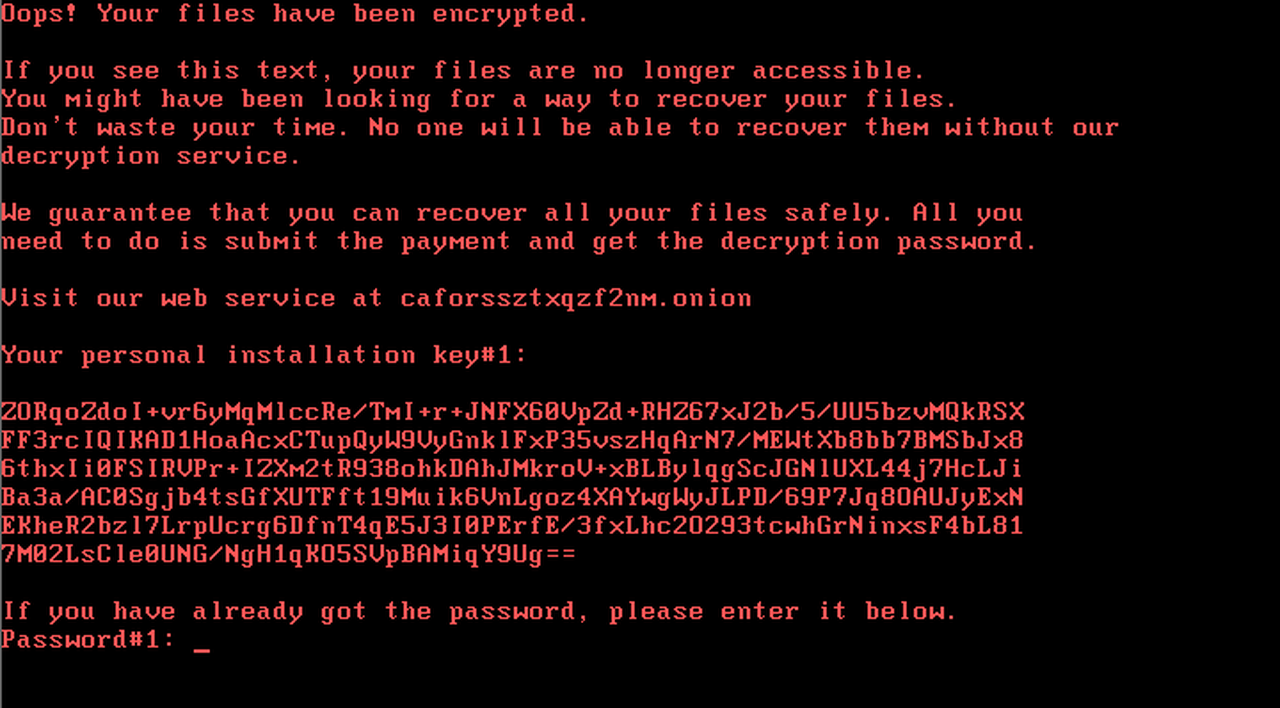

Hoje um novo ataque, que teve início ontem, tomou conta dos noticiários e sites de notícias. O Bad Rabbit foi, primeiramente, detectado na Rússia e na Ucrânia, mas já chegou, hoje, ao Brasil. Os criminosos estão exigindo 0,05 bitcoin como resgate — cerca de US$ 280.

O ransomware causou atrasos no aeroporto ucraniano de Odessa e afetou vários meios de comunicação na Rússia, incluindo a agência de notícias Interfax e Fontanka.ru. Pouco depois, foi a vez do sistema de metrô em Kiev, na Ucrânia, o que gerou um alerta para outras empresas de serviços de massa e finanças na região.

Como de costume nesses casos, o vírus usa um contador regressivo para pressionar as vítimas a pagarem pelo resgate o quanto antes. Mas não existe garantias de que os dados serão liberados.

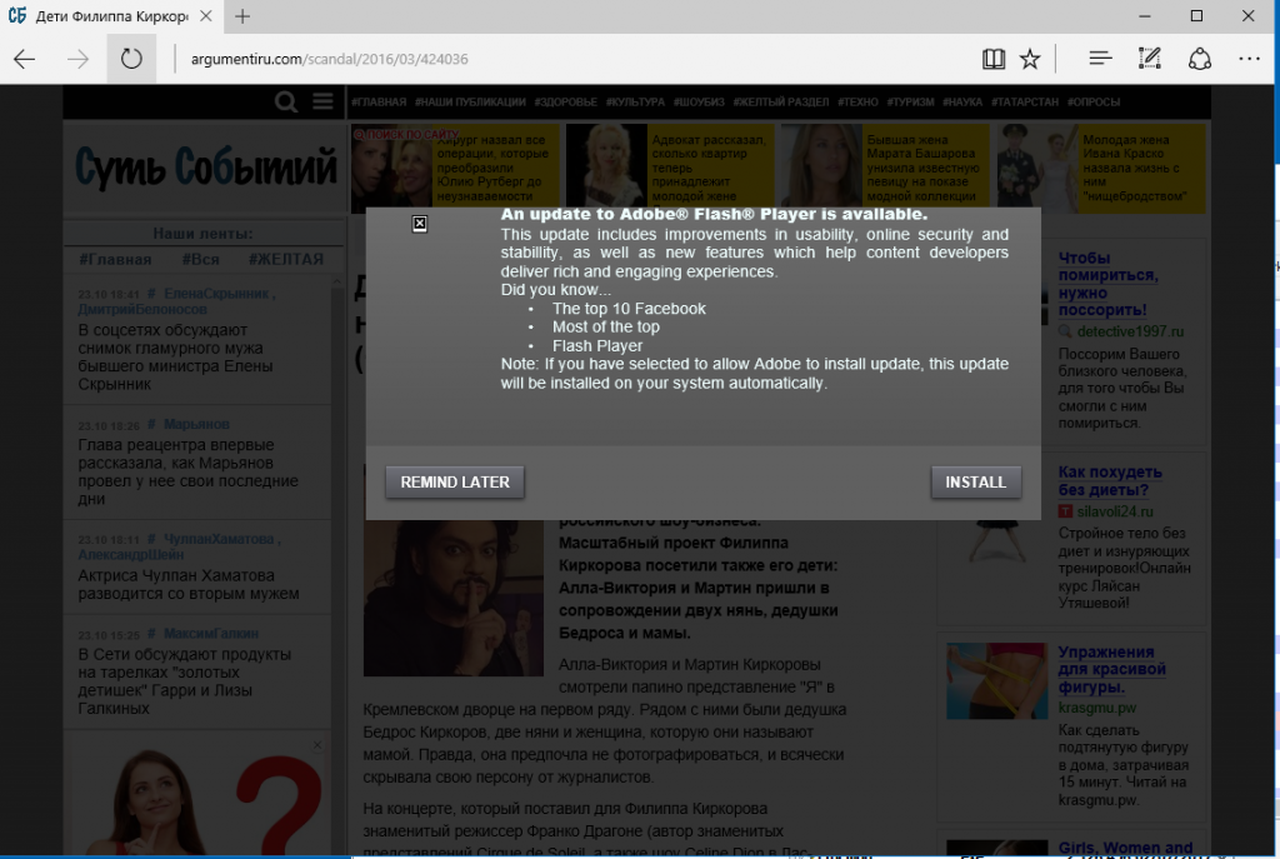

No Brasil, empresas do setor de comunicação e de outras áreas alertaram para presença do ransomware na manhã desta quarta-feira (25). Segundo análise da Kaspersky, o ataque é um drive-by attack (quando as vítimas baixam um falso instalador Adobe Flash Player de sites infectados e iniciam manualmente o arquivo .exe, infectando os seus PCs).

Ou seja, se você entrar em algum site que solicite a atualização do Flash para ver um vídeo ou ter acesso a algum conteúdo, não a faça via pop-ups do próprio site. Você pode descobrir se está utilizando a versão mais recente no próprio site da Adobe e obter o download seguro e original do Flash caso seja necessário seu uso.

Ao clicar no botão “Instalar”, o download de um arquivo executável é iniciado. Este arquivo, encontrado como install_flash_player.exe, é que causa o bloqueio dos seus dados na máquina.

“Nossos pesquisadores detectaram uma série de sites comprometidos, todos sites de notícias ou de mídia”, afirmou o documento publicado pela Kaspersky.

A maioria das vítimas do Bad Rabbit está na Rússia. Mas também foram vistos ataques semelhantes na Ucrânia, na Turquia e na Alemanha. Em sua maioria, eles são direcionados contra redes corporativas, usando métodos semelhantes aos usados no ExPetr, incluindo parte do código.

As informações sobre os métodos de propagação ainda são confusas. Há relatos de que o malware usa mesma falha EternalBlue para se espalhar. Outros, afirmam que o vírus tenta acesso via compartilhamentos.

A sugestão da Kaspersky é desativar o WMI do Windows para evitar infecções em rede.