Lembra do SambaCry?

Uns dias atrás, relatei sobre uma vulnerabilidade de execução de código remoto crítico que perdurava há 7 anos no software de rede de Samba (re-implementação do protocolo de rede SMB), permitindo que um hacker remoto assumisse o controle total de máquinas Linux e UNIX vulneráveis.

Para saber mais sobre a vulnerabilidade SambaCry (CVE-2017–7494) e como ele funciona, você pode ler o artigo anterior.

Na época, cerca de 485 mil computadores habilitados com Samba foram expostos na Internet, e os pesquisadores previram que os ataques baseados no SambaCry também teriam o potencial para se espalhar amplamente como Ransoware WannaCry.

A previsão foi bastante precisa, já que os honeypots criados pela equipe de pesquisadores da Kaspersky Lab capturaram uma campanha de malware que está explorando a vulnerabilidade SambaCry para infectar computadores Linux com o software de mineração Cryptocurrency.

Outro pesquisador de segurança, Omri Ben Bassat, descobriu de forma independente a mesma campanha chamando como “EternalMiner”.

Cryptocurrency miner #EternalMiner using #SambaCry #CVE_2017_7494 to infect Linux servers. brand new sample @malwrhunterteam. pic.twitter.com/aXlEQKkdtq

— Omri Ben Bassat (@omri9741) June 8, 2017

De acordo com os pesquisadores, um grupo desconhecido de hackers começou a sequestrar PCs Linux apenas uma semana após a falha do Samba ter sido divulgada publicamente e instalar uma versão atualizada do “CPUminer”, um software de mineração para a cryptocurrency “Monero”.

Depois de comprometer as máquinas vulneráveis usando a vulnerabilidade SambaCry, os atacantes executam duas cargas nos sistemas alvos:

- INAebsGB.so — Um shell reverso que fornece acesso remoto aos atacantes;

- cblRWuoCc.so — Uma backdoor que inclui utilitários de mineração cryptocurrency – CPUminer.

“Através do reverse-shell deixado no sistema, os atacantes podem alterar a configuração de um ‘mineiro’ que já está em execução ou infectar o computador da vítima com outros tipos de malware”, disseram os pesquisadores Kaspersky.

A mineração de criptomoedas pode ser um investimento caro, uma vez que exige uma enorme quantidade de poder computacional, mas esse malware de mineração de criptomoeda torna a mineração mais fácil para cibercriminosos, permitindo-lhes utilizar recursos computacionais de sistemas comprometidos para obter o lucro.

Se você tem acompanhado regularmente sites sobre cyber segurança, você deve estar ciente do Adylkuzz, um malware de mineração cryptocurrency que estava usando a vulnerabilidade SMB do Windows, pelo menos, duas semanas antes do surto de ataques do Ransomware WannaCry.

O malware Adylkuzz também estava minerando Monero, utilizando a enorme quantidade de recursos de computação dos sistemas Windows comprometidos.

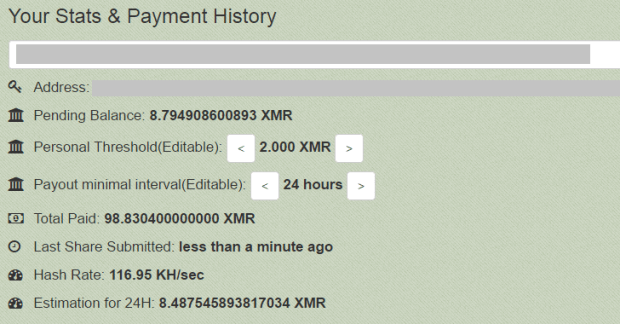

Os atacantes por trás do ataque CPUminer baseado no SambaCry já ganharam 98 XMR, que vale hoje cerca de $5.380 e este número está crescendo continuamente com o aumento do número de sistemas Linux comprometidos.

“Durante o primeiro dia eles ganharam cerca de 1 XMR (cerca de $55 de acordo com a taxa de câmbio em 08.06.2017), mas durante a última semana eles ganharam cerca de 5 XMR por dia”, de acordo com os pesquisadores.

Os mantenedores do Samba já corrigiram a vulnerabilidade em suas novas versões 4.6.4 / 4.5.10 / 4.4.14, e estão incentivando aqueles que utilizam uma versão vulnerável do Samba para instalarem o patch o mais rapidamente possível.