Nos últimos anos, o número de pessoas que utilizam serviços de mobile banking tem aumentado consideravelmente. E, de olho nessa crescente demanda, criminosos brasileiros estão começando a apontar seus ataques contra esse público de forma mais regular, utilizando o SMiShing (phishing enviado por SMS), além de registrar novos domínios preparados para esse fim.

Só em 2015, o uso do mobile banking alcançou a marca de 11,2 bilhões de transações no Brasil, um crescimento de 138% em relação a 2014 (4,7 bilhões de operações), tonando-se, atualmente, o segundo canal bancário mais acessado. De acordo com a FEBRABAN, são mais de 33 milhões de contas móveis ativas. Além disso, o uso global do SMS como canal de mensagens corporativas vai continuar a crescer ao longo dos próximos 10 anos, à medida que mais organizações adotam serviços A2P (Aplicação a Pessoa) para integrá-los em suas comunicações digitais. Somente entre 2014 e 2015, o segmento aumentou 22% em escala global.

Esse tipo de ataque é simples e barato – basta o criminoso registrar um domínio, preparar página de phishing em formato móvel, contratar serviço de envio de SMS em massa (geralmente utilizando cartão de crédito clonado), e assim começa o golpe. A facilidade continua ao obter números de telefones de vítimas, encontrados sem dificuldades em mercados underground.

[awprm urls=https://imasters.com.br/noticia/golpe-em-e-mails-gerou-roubo-de-mais-de-us-23-bilhoes/,https://imasters.com.br/noticia/software-de-seguranca-criado-por-brasileiro-torna-senhas-inviolaveis/]

É mais fácil invadir contas bancárias a partir de terminais móveis do que via desktop. Isso porque segundo pesquisa realizada em 2015 pela B2B International, apenas 56% dos usuários têm software de proteção instalado em seus dispositivos. Além disso, mesmo com apps de acesso dedicado à conta, a maioria dos bancos não exige que seus clientes instalem plugins de segurança em seus dispositivos móveis, como acontece no acesso via desktop. Como já visto anteriormente, apps falsos de bancos já apareceram na Play Store, além de ataques de phishing poderem afetar qualquer plataforma por meio de seus navegadores.

Também pesa o fato de a maioria dos bancos brasileiros utilizarem autenticação simplificada ao acesso móvel, solicitando apenas número da conta e senha de quatro ou seis dígitos caso o acesso seja feito pelo navegador do smartphone. Por fim, grande parte dos bancos nacionais tem usado SMS como canal de comunicação com seus clientes, com informações sobre saques e compras no cartão, o que inclusive tem possibilitado a identificação mais rápida de fraudes. Portanto, pode ser fácil confundir mensagem de SMiShing com SMS legítimo.

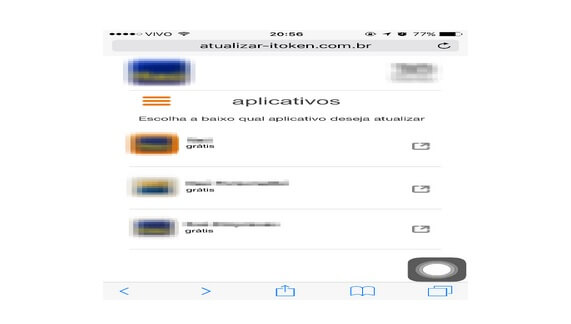

Para adaptar-se aos novos tempos, phishers estão preparando versões móveis das páginas dos bancos, que podem ser abertas em qualquer navegador. A tática dos phishers é forçar a vítima a acessar o site falso por meio de seu celular – caso o acesso seja feito via desktop, será exibida mensagem semelhante à abaixo:

Após essa mensagem, a página de phishing completa só estará disponível por completo, caso o acesso seja feito pelo navegador.

Phishers estão criando páginas falsas de vários bancos, em todas as cores e formas. Além disso, a maioria dos domínios falsos estão usando o TLD .mobi. A maioria desses domínios impede o acesso a partir de IPs fora do Brasil. Isso acontece para limitar o acesso aos usuários brasileiros e manter o ataque por mais tempo ar, além de ser mais efetivo, uma vez que companhias de segurança sem presença local irão demorar mais para bloquear o ataque.

A lista de alguns domínios pode ser conferida neste link.