Pesquisadores da empresa de Internet russa Yandex descobriram um novo malware que está sendo usado em servidores web Linux e FreeBSD para torná-los parte de um botnet, sem a necessidade de quaisquer privilégios de root.

Chamado de Mayhem, o malware é modular e inclui vários playloads que causam efeitos maliciosos, mas só infecta máquinas que não estão com pacotes de segurança atualizados ou que não rodem software de segurança.

Até o momento, os pesquisadores encontraram mais de 1.400 servidores Linux e FreeBSD em todo mundo comprometidos pelo malware, com possibilidade de outros milhares serem atingidos. A maioria das máquinas está localizada nos EUA, Rússia, Alemanha e Canadá.

Três experts de segurança Andrej Kovalev, Konstantin Ostrashkevich e Evgeny Sidorov, que trabalham no portal Yandex, descobriram o malware em servidores *nix. Eles conseguiram rastrear transmissões a partir dos computadores infectados até dois servidores de comando e controle (C&C).

“No mundo *nix, tecnologias que se autoatualizam não são muito usadas, principalmente em comparação com desktops e smartphones. A grande maioria de webmasters e administradores de sistemas precisa atualizar seus softwares manualmente e assegurar que sua infraestrutura funciona corretamente”, afirmou o trio em um relatório técnico. “Para sites comuns, uma manutenção séria é muito cara e normalmente webmasters não têm a oportunidade de fazê-la. Isso significa que é fácil para hackers encontrarem servidores web vulneráveis e usá-los em seus botnets”.

Pesquisadores dizem que esse novo tipo de malware pode funcionar sob privilégios restritos em sistemas. O ataque malicioso é conduzido por meio de um script PHP mais sofisticado, que possui uma baixa taxa de detecção com os antivírus disponíveis.

A comunicação do sistema é estabelecida com servidores de comando e controle, que podem enviar diferentes instruções para o malware. Como o Mayhem é modular, suas funções podem ser expandidas por meio de plugins e, no momento, oito foram descobertos:

- rfiscan.so – encontra websites que contêm uma vulnerabilidade remote file inclusion (RFI)

- wpenum.so – enumera usuários de sites WordPress

- cmsurls.so – identifica páginas de login de usuário em sites baseados em WordPress

- bruteforce.so – senhas de força bruta para sites baseados em WordPress e Joomla

- bruteforceng.so – senhas de força bruta para quase qualquer página de login

- crawlerng.so – rastreia páginas (pela URL) e extrai informações úteis

- crawlerip.so – rastreia páginas (por IP) e extrai informações úteis

No caso do rfiscan.so, o malware se espalha encontrando servidores que hospedam websites com uma vulnerabilidade remote file inclusion (RFI) que ele checa usando o arquivo ‘http://www.google.com/humans.txt’. Se a resposta HTTP contém as palavras ‘we can shake’, o plugin decide que o site tem uma vulnerabilidade remote file inclusion (RFI).

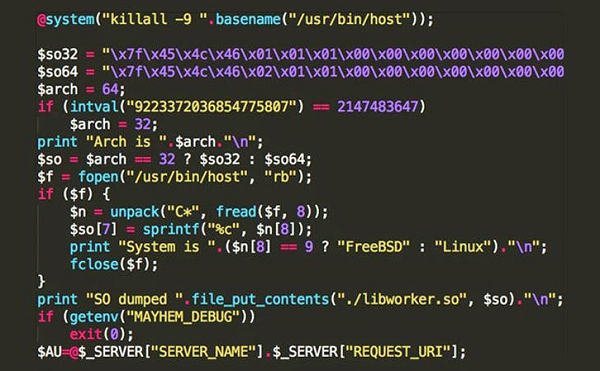

Quando o malware explora uma RFI, ou qualquer outra fraqueza mencionada acima, e se instala, ele vai executar um script PHP em uma vítima. Esse script mata todos os processos ‘/usr/bin/host’, checa arquitetura de sistema e SO (seja Linux ou FreeBSD), e então libera um objeto malicioso identificado como ‘libworker.so’.

Enquanto isso, o script PHP também define uma variável chamada ‘AU’, que inclui a URL completa do script que está sendo executado. Ele também executa o script shell que, então, está sendo executado; em seguida, faz um ping no servidor de comando e controle.

O malware também cria um arquivo de sistema escondido, conhecido como sd0, e baixa todos os oito plugins descritos acima.

O Mayhem foi detectado pela primeira vez em abril de 2014 e, segundo o trio de pesquisadores, é uma continuação da campanha de força bruta “Fort Disco”, revelada pela Arbor Networks em 2013.

Com informações de The Hacker News