Analistas da Kaspersky Lab descobriram um ataque criado por criminosos brasileiros que tem como objetivo mudar as configurações DNS de roteadores de casas usando ameaças com base na web, algumas engenharias sociais e sites maliciosos. Nestes ataques, os servidores DNS maliciosos configurados no dispositivo de rede direcionam os usuários a páginas de phishing de bancos brasileiros, programadas para roubar credenciais financeiras.

Ataques direcionados a roteadores não são novidade. Em 2011, pesquisadores da companhia descreveram um malware visando dispositivos de rede como este. No Brasil, a empresa documentou uma longa série de ataques remotos que começaram em 2011-2012 que afetou mais de 4.5 milhões de modems DSL, explorando uma vulnerabilidade remota e mudando as configurações DNS. Porém, esta abordagem “baseada na web” era algo novo para os criminosos brasileiros até agora e acredita-se que isto irá se espalhar rapidamente entre eles, assim como o número de vitimas aumentará.

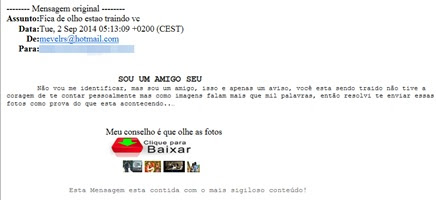

Os ataques começam com um e-mail malicioso e um pouco de engenharia social, te convidando a clicar:

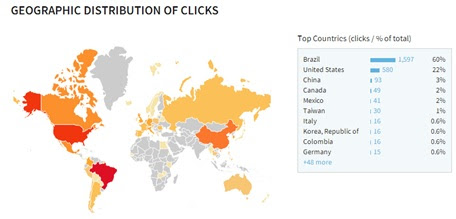

Foram 3.300 cliques em três dias, com a maioria dos usuários localizados no Brasil, Estados Unidos e China, provavelmente brasileiros morando lá ou pessoas que entendem português:

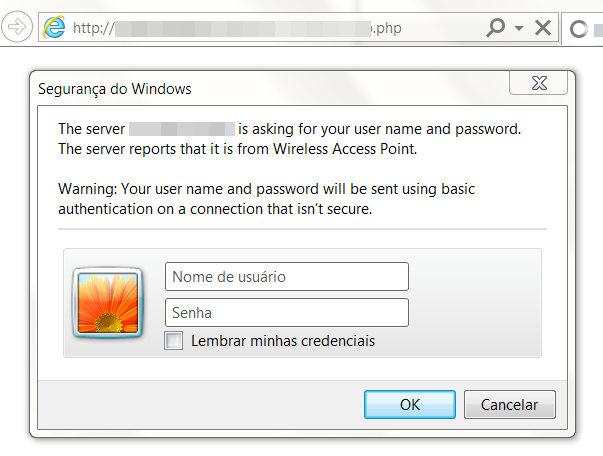

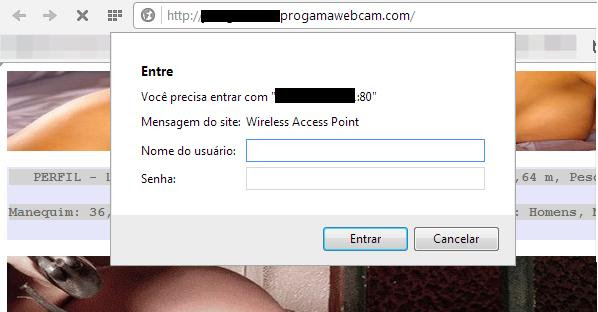

O site desta mensagem é cheio de conteúdo adulto, fotos pornográficas. Enquanto no background começa a passar scripts. Dependendo da sua configuração, alguma hora o site poderá perguntar pelo nome de usuário e senha do ponto de acesso de seu wireless – se seu roateador tiver senha, isso é uma coisa boa. Se não tiver, isso pode ser um problema para você:

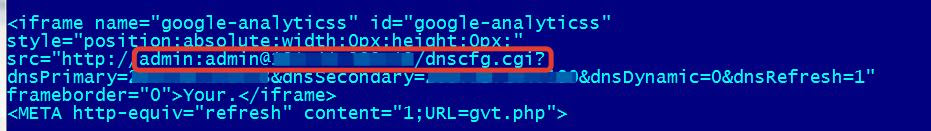

O script localizado no site tentará adivinhar a senha de seu roteador. Ele tenta diferentes combinações como “admin:admin”:

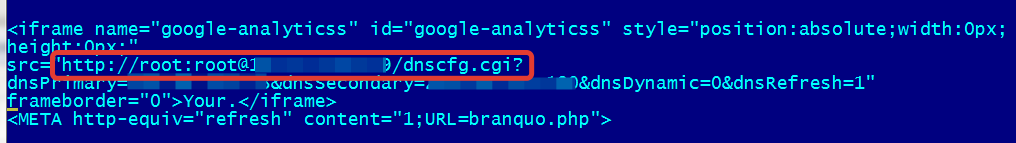

ou “root:root”

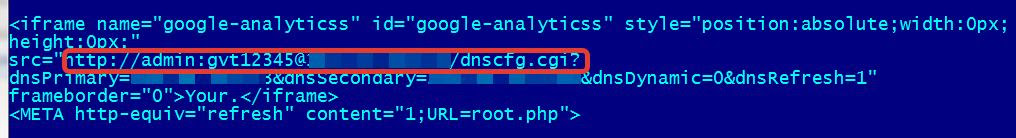

ou “admin:gvt12345”:

Os scripts continuaram tentando combinações que apontam para o painel de controle do seu dispositivo de rede, tais como [yourIP] .rebootinfo.cgi ou [yourIP] .dnscfg.cgi ?. Cada roteiro inclui os comandos para alterar os servidores de DNS primário e secundário. Se você estiver usando as credenciais padrão no seu roteador doméstico, não haverá uma interação e você nunca vai perceber que o ataque ocorreu. Se você não estiver usando as credenciais padrão, em seguida, o site irá aparecer um aviso solicitando que você entre manualmente.

Foi descoberto que criminosos brasileiros usam ativamente 5 domínios e 9 servidores DNS – todos eles hospedando páginas phishing para os maiores bancos brasileiros. Os sites maliciosos usados nos ataques estão filtrando o acesso direito usando referencias HTTP, com o objetivo de prevenir o acesso de analistas de segurança.

Então, como se proteger? Tenha certeza que você não esta usando uma senha padrão em seu roteador e nunca coloque suas credenciais em qualquer site que pergunte por elas.