O que a última falha do Update do Windows nos revelou e que já não era surpresa em boa parte das empresas brasileiras?

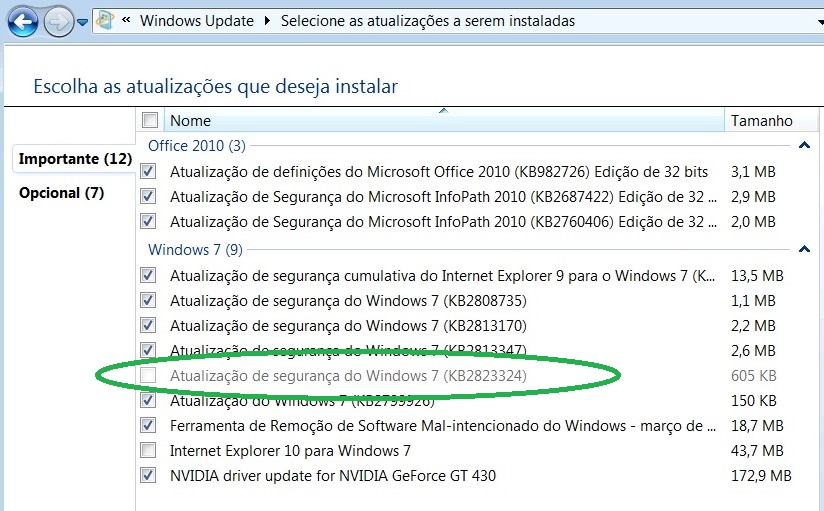

Há aproximadamente um ano, no dia 09 de abril de 2013 a Microsoft liberava nove atualizações no seu tradicional *Patch Tuesday, incluindo correções críticas de vulnerabilidades no seu navegador Internet Explorer e na ferramenta Remote Desktop Client, entre outras importantes correções. E eis que entre essas noves atualizações, uma estaria afetando a inicialização do sistema operacional de milhares de computadores, a atualização nomeada como KB2823324, com um detalhe muito interessante sobre o incidente: a falha parecia estar restrita somente ao Brasil.

A princípio, essa atualização tinha por objetivo corrigir vulnerabilidades descritas pela Microsoft no Security Bulletin MS13-036, relacionadas a vulnerabilidades no driver do modo kernel que poderiam permitir a elevação de privilégio do invasor no acesso ao sistema.

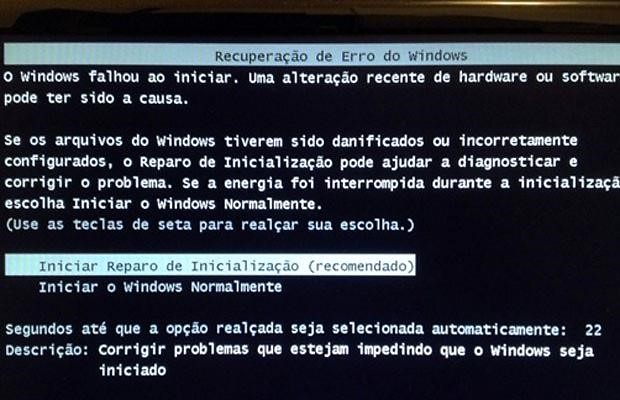

Muitos foram se dar conta somente na manhã do dia 10 de abril, ao ligar computador em casa ou no trabalho e notar que o sistema entrava direto na tela de Reparação do Windows (Fig.01) ou, em alguns casos, se deparando diretamente com a temível Tela Azul da Morte, como “carinhosamente” é chamada.

Depois de horas e horas sem uma posição oficial da Microsoft, vários usuários começaram a compartilhar dicas para recuperar a inicialização do sistema, sem ter que formatar todo o disco, que além de causar transtornos com horas perdidas configurando diversas aplicações, em muitos casos os usuários não conseguiriam recuperar suas informações, por falta de backup. E acompanhando diversas postagens nos fóruns e blogs independentes, foi possível constatar que muitos usuários perderam tudo com essa falha, justamente por não saberem como resolver o problema.

No fim da tempestade, após uma análise, foi constatado que o problema da atualização tinha relação com uma aplicação bancária chamada G-Buster, amplamente utilizada no Brasil, o que explica a restrição da falha somente no país.

Além da falha da própria Microsoft em liberar uma atualização sem identificar essa incompatibilidade com um aplicativo comum no Brasil, gostaria de destacar três pontos que me chamaram a atenção, relacionados ao comportamento dos usuários e das organizações:

1ª. Que boa parte das empresas deixam seus computadores realizando o download e a instalação das atualizações automaticamente ou sob administração dos próprios usuários, estes muitas vezes com conhecimentos básicos no sistema operacional. Neste caso, não foram detectados problemas com servidores, pelo menos não em grande escala, até porque não há sentido algum em instalar um plugin para acessar contas de banco em um server, porém, em outros casos semelhantes, já nos deparamos com empresas paradas por uma atualização automática instalada sem o consentimento do administrador da rede, que só descobre quando acaba por reiniciar o sistema do servidor por outros motivos, como uma implantação de software de terceiros ou uma manutenção de hardware.

Pra quem já teve a curiosidade ou a obrigação de folhear as páginas da Norma ABNT NBR ISO/IEC 27002, conseguirá lembrar que esse tipo de ação só deve acontecer após uma análise crítica dos possíveis impactos que uma possível paralisação no sistema poderia causar em uma organização, e de preferência que seja realizada sempre por pessoas autorizadas.

Vejamos algumas citações presentes nos seguintes controles da Norma:

12.4.1. Controle de software operacional

Este controle orienta a organização a permitir que somente administradores capacitados e com autorização gerencial possam realizar atualizações em softwares operacionais, de aplicativos ou bibliotecas de programas. Também recomenda que os responsáveis possuam um plano de retorno do sistema às condições anteriores, antes que seja realizada a mudança.

12.5.2. Análise crítica técnica das aplicações após mudanças no sistema operacional

Antes de qualquer mudança nos sistemas que suportam as operações da organização, deve ser realizada uma análise crítica e uma série de testes no novo ambiente para evitar interrupções não previstas na operação.

Bem, o primeiro ponto já sugere uma restrição quanto à manipulação do sistema operacional por parte de seus usuários. Vejamos os pontos a seguir:

2ª. Que pouca gente ainda se preocupa em fazer e principalmente testar o seu backup periodicamente. Isso ficou claro nos relatos desesperados de algumas pessoas, seja no seu ambiente pessoal ou corporativo, o que nos chama mais a atenção, se pensarmos que o backup é um artifício de segurança trivial e mais conhecido quando se trata da segurança das informações armazenadas nos computadores.

Mais uma vez a Norma nos mostra essa preocupação no seguinte controle:

10.5.1. Cópias de segurança das informações

Item básico em qualquer atividade que envolva a operação de sistemas de processamento e armazenamento de informações. A Norma é bem direta e clara sobre este controle:

“Convém que as cópias de segurança das informações e dos softwares sejam efetuadas e testadas regularmente conforme a política de geração de cópias.”

O detalhamento descrito sobre o controle orienta a organização quanto a periodicidade das cópias, seu armazenamento seguro, sua devida documentação para facilitar sua identificação durante um processo de restauração, validação da integridade das informações por meio de testes e em alguns casos a adoção de controles para proteger a confidencialidade das informações armazenadas.

3ª. O breve silêncio que algumas mídias especializadas em tecnologia mantiveram por até 30 horas para publicar a primeira linha sobre o assunto, enquanto jornais eletrônicos regionais dos mais distantes confins deste Brasil já estavam alertando os usuários, sem falar no grande apoio da comunidade em fóruns e redes sociais, que foram os verdadeiros salvadores do dia, orientando de forma clara cada passo a ser tomado para tentar reverter a inesperada paralisação do Windows. Graças a esses inúmeros colaboradores é que o cenário não se transformou em algo mais catastrófico.

Em alguns casos, pudemos constatar que esse breve silêncio se deu justamente pela falha, pois inúmeros departamentos de suporte estavam ocupados buscando corrigir os seus sistemas internos, o que acabou reduzindo o número de colaboradores disponíveis para auxiliar os demais usuários na rede com maiores detalhes sobre o incidente.

Trocando experiências com diversos profissionais da área de TI, de empresas de pequeno porte à multinacionais, sobre os impactos que essa atualização causou ao negócio, tive as mais variadas respostas, mas em comum ficou claro que ainda não estamos preparados para responder a esse tipo de situação. Culturalmente, não pensamos na prevenção, aliás, não investimos, pois muitas vezes há iniciativa em preparar o ambiente e na equipe para responder aos incidentes e, se possível, evitá-los, porém na hora de solicitar o investimento à alta direção, o recurso não é aprovado ou, quando é, não em sua totalidade.

A Norma possui controles que apontam necessidades nos investimentos em planos de continuidade e recuperação de desastres na organização, mas, como sabemos, em muitos casos, mal se investe na infraestrutura básica, que dirá em capacitação da equipe e planos de continuidade.

Assim, entre um update e outro, os departamentos de TI vão seguindo o seu caminho buscando atender a todas as demandas que batem à sua porta, incluindo aquelas inesperadas que acabam causando impactos não somente ao negócio, mas na vida dos profissionais de TI que constantemente são colocados à prova em situações críticas como esta. Haja coração! Mas todo o estresse gerado pode ser aproveitado como ensinamento para evitar reincidências, como sugere o seguinte controle da Norma:

13.2.2. Aprendendo com os incidentes de segurança da informação

*Patch Tuesday é um pacote de atualizações liberado pela Microsoft normalmente nas segunda terça-feira de cada mês, contendo correções e melhorias a serem instaladas em seus diversos produtos.

Bibliografia

ABNT NBR ISO 27002:2005 – Tecnologia da informação – Técnicas de segurança – Código de prática para a gestão da segurança da informação.